j'ai décider d'ouvrir un Wiki sur un hébergement plus convenable !! En effet un wiki redondera plus a mes attentes et sera plus facile d'accès.

mardi, avril 14 2009

Visualiser le contenu d'un certificat .pem

Par noko le mardi, avril 14 2009, 16:49 - Linux

Afin de visualiser le contenu d'un certificat .pem, il faut taper la commande suivante :

openssl x509 -inform PEM -in /cheminducertificat -noout -text

Pour plus de détails : CRU

mardi, mars 17 2009

Installation des dépendances VirtualBox client

Par noko le mardi, mars 17 2009, 16:25 - Ubuntu

Afin d'installer les dépendances VirtualBox client, il faut préalablement installer les paquets suivants :

- gcc

- build-essential

- linux-headers-xxxxxxxx ou xxxxxxxx correspond à la version du noyau

La commande :

apt-get install gcc build-essential linux-headers-xxxxxxxx

jeudi, mars 12 2009

Migration serveur Impression sous 2003 serveur

Par admin le jeudi, mars 12 2009, 22:23 - PTI Projets de BTS-IG

| Compte Rendu d'activité | Fiche n° 1 |

Nom et prénom : QUEVEAU Cyril |

Nature de l'activité |

Migration serveur Impression sous 2003 serveur

Contexte : ce projet a été réalisé dans le cadre de la migration d'un serveur d'impression de 2003 serveurs se trouvant sur un serveur vieillissant de la mairie de Talmont Saint-Hilaire sur un autre serveur nouvellement acheté et disposant d'une licence de Windows et serveur 2003 R2.

Objectifs : l'objectif de ce projet est de basculer le serveur d'impression comprenant les imprimantes, les pilotes d'impression, et les différents ports, sur l'autre serveur sans coupure d'activité, les utilisateurs ne doivent pas s'apercevoir du changement de serveur et leur s'imprimantes montaient sur leur session doivent changer automatiquement. |

Compétences mises en œuvre pour la réalisation de cette activité | |

C25 C31 C36 | Installer un applicatif Assurer les fonctions de base de l'administration d'un réseau Tester un logiciel |

Conditions de réalisation | |

Matériel :

| Logiciel :

|

Durée : 30 minutes environ | |

Contraintes et difficultés : Installation préalable d'un serveur de 1003 avec toutes les imprimantes et tous les pilotes d'impression installée. | |

Sommaire

Introduction

Sous 2003 serveur il n'y a pas d'outils permettant l'export ou l'import d'imprimantes, ports, pilotes d'impression a partir du moment où partagez une imprimante afin de la rendre accessible, ce serveur devient automatiquement un serveur d'impression, ce rôle lui est ajouté sans aucune configuration. Malheureusement, il n'existe pas de console vous permettant de gérer vos différentes imprimantes de manière centralisée et encore mois de gérer vos différents serveurs d'impressions.

Un nouveau composant logiciel enfichable apparaît dans Windows Server 2003 R2 il s'agît de la console : "Print Management". Ceci offre une interface pour effectuer les tâches administratives pour tous les serveurs d'impression présent dans le réseau sous windows serveur 2003 ancienne version comprise et 2008.

Grâce à cette nouvelle console, on peut, surveiller et administrer toutes les imprimantes. Vous aurez également une vue en temps réel de l'état de vos imprimantes et de vos serveurs d'impressions ainsi que la possibilité de configurer une alerte par email et d'exécuter un script quand il survient un problème sur l'une des imprimantes.

la migration du serveur d'impression est un besoin dans la mesure ou l'on va proceder a l'arret du serveur

Migration au niveau des serveurs.

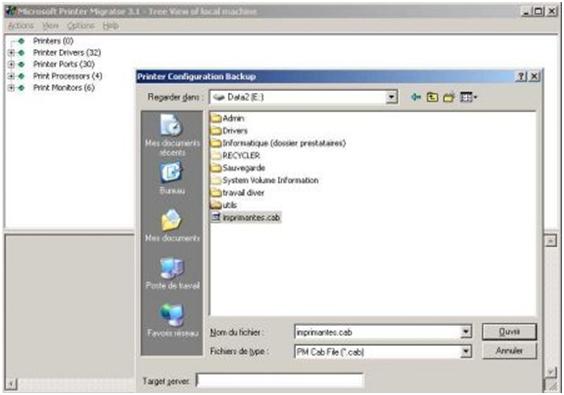

Sur l'ancien serveur on devra donc utiliser un petit utilitaire Printbrm.exe pour exporter les files d'attente d'impression, les paramètres d'imprimante, les ports d'imprimante et les moniteurs de langage, puis ensuite les importer sur l'autre serveur d'impression.

on va lancer l'outil sur le serveur a sauvegarder pour l'exportation des imprimantes de leurs configurations des pilotes et leurs ports celui-ci va faire une sauvegarde dans un fichier .cab ou il compresse tous les drivers et les configurations:

il suffit alors de restaurer l'archive avec le même logiciel sur le nouveau serveur.

Quelques option suplémentaires sont alors a prendre en compte

les imprimantes avec leurs ports et tous les pilotes d'impressions sont alors migrer sur le nouveaux serveur windows 2003 serveur R2 attention quand même aux ports au format LPR qui ont du mal a passer d'un serveur sur l'autre il m'a fallu les refaire a la main pour des photocopieurs.

Migration au niveau des utilisateurs.

Contexte

Chaque utilisateurs a ses imprimantes de monter sur sa session il faut donc changer le serveur d'impression sans changer leurs imprimantes, le fait de passer derrières chaque utilisateurs pour lui changer n'est pas envisageable ! il faut donc utiliser le script de connexion avec un utilitaire très pratique pour changer les imprimantes monter de serveur d'impression.

Technique de migration:

tout d'abord ajouter une ligne au script de lancement de la session on pourrait aussi tout aussi bien lancer cet utilitaire a partir d'une GPO pour une gestion plu localiser dans l'active directory :

'configuration des imprimantes

'cette ligne sert a copier deux fichiers dans le systeme32 sur la station indispensable au fonctionnement de l'outil il faut etre en administrateur c'est pourquoi j'utilise runasspc.

WshShell.Run "\\srvtalmont\travail$\runasspc.exe /cryptfile:""\\srvtalmont\travail$\imprimantes\copydll.spc"" /quiet"

'cette ligne lance l'outil dont je détaillerait après l'utilisation.

WshShell.run "\\srv\script$\imprimantes\MigrImp.exe"

l'outil MigrImp est développer par www.dipisoft.com

il est disponible ici

ce logiciel lancer en début de session permet d'effectuer des taches simple telle que connexion d'une nouvelle imprimante, déconnexion d'une imprimante existante, remplacement d'une imprimante par une autre et déclaration d'une imprimante par défaut.

IL suffit alors de partager uniquement l'exécutable et les deux fichiers dll a copier sur le serveur d'impression en lecture et exécution mais aussi un dossier en écriture pour les utilisateurs éventuel pour le ramassage des logs de la migration sur les profils.

L'utilitaire s'appuie sur un fichier texte qui lui donne les actions a effectuer. Le fichier migrimp.txt peut contenir une opération par ligne. C'est le premier caractère de chaque ligne qui spécifie le traitement à effectuer : "+" pour connecter une imprimante, "-" pour déconnecter une imprimante, "*" pour remplacer une imprimante par une autre et "=" pour déclarer un imprimante par défaut. Il est possible d'ajouter des commentaire ";".

j'ai donc utiliser le mode cacher pour que l'opération soit totalement transparente

Mode=M

J'ai aussi décider de logger le changement des imprimantes sur les utilisateur pour suivre l'avancement de la migration:

Log=\\srv\script$\imprimantes\logs\%username%.log

et j'ai ajouter les opération que l'outil devra effectuer changement de serveur d'impression:

*\\srvmairie\*,\\srvtalmont\*

*\\srvmairie.talmont.local\*,\\srvtalmont\*

Analyse des résultats obtenus |

Objectif atteint : la migration du serveur d'impression a été totalement transparente pour les utilisateurs lors du chargement de leur session les imprimantes ont automatiquement été remontées sur le bon serveur. Après analyse des logs des différents utilisateurs j'ai pu définir une date pour l'arrêt depuis la suppression des imprimantes de l'ancien serveur. |

Bilan de l'activité : ce projet a été facilement réalisable, malgré quelques problèmes dus au logiciel présentant quelques beugs. |

Présentation de la migration d’un domaine sur un windows server 2008

Par admin le jeudi, mars 12 2009, 21:58 - PTI Projets de BTS-IG

| Compte Rendu d'activité | Fiche n° 1 | |

Nom et prénom : Cyril QUEVEAU |

Nature de l'activité |

Présentation de la migration d'un domaine sur un windows server 2008

Contexte : j'ai effectué la migration d'un domaine dans le cadre de l'achat d'un nouveau serveur dont le rôle est de soulager l'unique serveur d'une maire, il servait de serveur de base de données, applications et il avait en plus le rôle du contrôleur de domaine. La migration des rôles FSMO du domaine sur le nouveau serveur tout en conservant l'ancien en contrôleur secondaire était donc nécessaire pour des raisons de sécurité, l'ancien serveur se faisant vieux. Par la suite d'autres services ont été migrer, mais ne seront pas présentés.

Objectifs : Migration des rôles FSMO du domaine existant avec pour contrôleur principal un Windows Serveur 2003 SP2, sur le nouveau serveur livré avec une licence Windows Serveur 2008. Le serveur 2003 devant rester en secondaire en cas de problème sur le nouveau serveur. |

Compétences mises en œuvre pour la réalisation de cette activité | |

C21 C22 C25 C31 C34 C36 | Installer et configurer un micro-ordinateur Installer et configurer un réseau Installer un applicatif Assurer les fonctions de base de l'administration d'un réseau Surveiller et optimiser le trafic sur le réseau Assurer la maintenance d'un poste de travail |

Sommaire

Description de l'activité réalisée 2

Rôle FSMO – Maître d'attribution de noms de domaine 3

Rôle FSMO – Contrôleur de schéma 3

Rôle FSMO – Maître d'infrastructure 4

Analyse des résultats obtenus 5

Conditions de réalisation | |

Matériel :

| Logiciel :

|

Durée : 30 minutes environ | |

Contraintes et difficultés : Installation préalable des systèmes d'exploitation sur le serveur et le client. Création au préalable du domaine sur le 2003, et configuration des IP | |

Description de l'activité réalisée |

Situation initiale :

Situation finale :

|

Outils utilisés :

|

Présentation des rôles FSMO

Active Directory permet d'apporter des modifications à partir de n'importe quel contrôleur de domaine et une réplication régulière de la copie de l'annuaire de chaque contrôleur de domaine permet de garder à jour l'ensemble des informations qui y sont contenues. Mais ces réplications successives peuvent générer des conflits responsables de dysfonctionnements dans l'Active Directory.

Pour parer à ce problème, Microsoft a mis en place un système visant à prévenir ces conflits en incorporant des méthodes afin d'empêcher le déroulement des mises à jour conflictuelles de l'Active Directory : les rôles FSMO.

Actuellement, il existe cinq rôles FSMO :

FSMO | Emplacement | Rôle |

Maître d'attribution des noms de domaine | Unique au sein d'une forêt | Inscription de domaines dans la forêt |

Contrôleur de schéma | Unique au sein d'une forêt | Gère la modification du schéma Active Directory |

Maître RID | Unique au sein d'un domaine | Distribue des plages RID pour les SIDs |

Maître d'infrastructure | Unique au sein d'un domaine | Gère le déplacement des objets |

Emulateur CPD | Unique au sein d'un domaine | Garantie une compatibilité avec les anciens systèmes |

Rôle FSMO – Maître d'attribution de noms de domaine

Le détenteur du rôle maître d'attribution de noms de domaine est le contrôleur de domaine chargé d'apporter des modifications à l'espace de noms des domaines de niveau forêt de l'annuaire.

Ce contrôleur de domaine est le seul à pouvoir ajouter ou supprimer un domaine de l'annuaire. Il peut également ajouter ou supprimer des références croisées aux domaines dans des annuaires externes.

Rôle FSMO – Contrôleur de schéma

Le détenteur du rôle contrôleur de schéma est le contrôleur de domaine chargé d'effectuer les mises à jour vers le schéma d'annuaire. Une fois la mise à jour du schéma terminée, elle est répliquée du contrôleur de schéma sur tous les autres contrôleurs de domaine de l'annuaire. Il existe un seul contrôleur de schéma par annuaire.

Rôle FSMO – Maître RID

Le détenteur du rôle maître RID est le seul contrôleur de domaine chargé du traitement des demandes de pools de RID émanant de tous les contrôleurs de domaine d'un domaine donné. Il est également chargé de supprimer un objet de son domaine et de le mettre dans un autre domaine au cours d'un déplacement d'objet.

Lorsqu'un contrôleur de domaine crée un objet entité de sécurité tel qu'un utilisateur ou un groupe, il joint à l'objet un ID de sécurité (SID) unique. Il est constitué d'un SID de domaine et d'un ID relatif (RID), unique pour chaque SID d'entité de sécurité créée dans un domaine.

Chaque contrôleur de domaine d'un domaine se voit allouer un pool de RID qu'il peut attribuer aux entités de sécurité qu'il crée. Lorsque le pool de RID d'un contrôleur de domaine tombe en deçà d'un certain seuil, le contrôleur de domaine demande des RID supplémentaires au maître RID du domaine.

Rôle FSMO – Maître d'infrastructure

Lorsqu'un objet d'un domaine est référencé par un autre objet dans un autre domaine, il représente la référence par le GUID, le SID (pour les références aux entités de sécurité) et le nom unique (DN) de l'objet qui est référencé. Le détenteur du rôle maître d'infrastructure est le contrôleur de domaine chargé de mettre à jour le SID et le nom unique d'un objet dans une référence d'objet interdomaine.

Rôle FSMO – Émulateur PDC

L'émulateur PDC est nécessaire pour synchroniser l'heure dans le réseau. Tous les ordinateurs Windows du réseau doivent utiliser une heure commune. L'objectif du service de temps est de garantir que le service Windows Time utilise une relation hiérarchique qui contrôle l'autorité et interdit les boucles afin de garantir une utilisation appropriée du temps commun.

L'émulateur PDC situé à la racine de la forêt acquiert l'autorité pour et doit être configuré de façon à percevoir l'heure d'une source externe.

Les modifications de mot de passe exécutées par d'autres contrôleurs de domaine du domaine sont répliquées de préférence sur l'émulateur PDC.

Les échecs d'authentification qui se produisent en raison d'un mot de passe inexact sur un contrôleur donné dans un domaine sont transférés à l'émulateur PDC avant que l'échec ne soit signalé à l'utilisateur dans un message.

Le verrouillage de compte est traité sur l'émulateur PDC.

Déroulement de la migration

Avant toute opération, il est nécessaire de s'assurer que les deux serveurs communiquent entre eux (test ping), ce qui implique également la spécification de l'adresse DNS du serveur à migrer sur le serveur 2008.

Ensuite, il y a une série de commandes à taper dans l'invite de commande MS-DOS du serveur 2003 afin de préparer la migration de la forêt et du domaine. Lors de ces étapes, un certain nombre de vérifications sont effectuées sur le schéma actuel, ce qui nécessite une attention toute particulière quant au bon déroulement de ces opérations (messages d'erreurs).

Une fois ces préparations effectuées, il faut préparer le serveur 2008 afin que celui-ci puisse accueillir les rôles du serveur 2003. Le serveur 2008 devient donc lui aussi contrôleur de domaine.

La suite de la manipulation consiste au transfert progressif des rôles. On spécifie sur le serveur 2003 le serveur 2008 en tant que Contrôleur Principal de Domaine (CPD) puis on transfère le maître d'attribution des noms de domaine puis enfin le maître RID, l'émulateur PDC et le contrôleur d'infrastructure pour enfin terminer par le transfert du catalogue global.

Les rôles du serveur 2003 sont ainsi « déconnectés » au fur et à mesure ce qui permet ensuite la rétrogradation et l'extinction éventuelle de ce serveur puisque dorénavant, seul le serveur 2008 est contrôleur de domaine.

Analyse des résultats obtenus |

Objectif atteint : Les rôles ont été correctement transférés sur le nouveau serveur. Et l'ancien serveur conserve le catalogue global. Comme on peut le voir dans les logs du serveur 2008 |

Bilan de l'activité : l'importance Les maîtres d'opération au sein d'Active Directory sont très importants. En effet, ces maîtres d'opération ou FSMO sont vitaux pour effectuer certaines opérations sur différents domaines ou forêts. |

Intégration de machine linux dans un domaine Active Directory

Par admin le jeudi, mars 12 2009, 21:47 - PTI Projets de BTS-IG

| Compte Rendu d'activité | Fiche n° 2 | |

Nom et prénom : QUEVEAU Cyril |

Nature de l'activité |

Intégration de machine linux dans un domaine Active Directory

Contexte : Dans un collège la création d'une nouvelle salle informatique est nécessaire, elle sera composée d'environ 30 postes récupérés dans un autre établissement donné sans licences Windows XP, le budget est très serré et passe pratiquement entièrement dans l'achat du switch et le câblage de la salle. Objectifs : Vu que le budget restant est insuffisant pour acheter des licences XP il va falloir installer et déployer des systèmes d'exploitation Linux plus particulièrement une distribution : Ubuntu et l'intégrer dans le domaine déjà présent dans un environnement Active Directory. C'est ce qui va être présenté dans cette pti. |

Compétences mises en œuvre pour la réalisation de cette activité | |

C21 C22 C23 C25 C31 C36 C41 | Installer et configurer un micro-ordinateur Installer et configurer un réseau Installer et configurer un dispositif de sécurité Installer un applicatif Assurer les fonctions de base de l'administration d'un réseau Assurer la maintenance d'un poste de travail Tester un logiciel |

Sommaire

Description de l'activité réalisée 3

Mise en place du nom de domaine 4

Joindre le domaine Active Directory 5

Configuration de l'authentification 6

Conditions de réalisation | |

Matériel :

| Logiciel :

|

Durée : 30 minutes environ | |

Contraintes et difficultés : Installation préalable du serveur 2003 avec domaine active directory. | |

Description de l'activité réalisée |

Situation initiale :

Situation finale :

|

Outils utilisés :

|

Synchronisation de l'heure

Le temps est essentiel pour Kerberos nous verrons pourquoi plus tard. Le meilleur moyen de s'affranchir de cela est d'utiliser un serveur NTP (Network Time Protocol) ou serveur de temps.

Il faut donc configurer le client NTP sur la station pour cela le contrôleur de domaine qui contient le rôle PDC devra être renseigné car c'est ce rôle qui gère le temps dans le domaine.

Mise en place du nom de domaine

Un FQDN « Nom de domaine pleinement qualifié » est essentiel afin de faire fonctionner Kerberos.

Dans « /etc/hosts » : qui est le fichier de configuration des noms, il faut modifier la loopback pour quel prenne en compte le nom du domaine.

À la manière d'un poste de Windows X. P. dans un domaine celui-ci en plus du nom de la machine ajoute le nom du domaine.

Configuration Kerberos

- L'utilisateur s'authentifie auprès du serveur KDC (Serveur Kerberos) (1) qui lui fournit en retour un ticket d'authentification (Ticket Granted Ticket) (2) qui lui servira pour obtenir l'accès aux ressources du réseau.

- Pour accéder à une ressource réseau, l'utilisateur présentera son ticket TGT (3) afin que le serveur KDC valide ses autorisations et lui fournisse un ticket de service (Service Ticket) (4) d'une durée de vie limitée dans le temps.

- Le poste client présente ce ticket (5) à la ressource et obtient ainsi l'accès.

Test de Kerberos

sudo klist

Ticket cache: FILE:/tmp/krb5cc_0

Default principal: Utilisateur@MONDOMAINE

Valid starting Expires Service principal

01/21/05 10:28:51 01/21/05 20:27:43 krbtgt/MONDOMAINE@MONDOMAINE (C'est la partie à vérifier)

renew until 01/21/05 20:28:51

Joindre le domaine Active Directory

Pour cette partie c'est Samba et Winbind qui vont être configurés.

sudo net join -U Administrateur -S ServeurCD.MonDomaine

Après cette opération l'on peu voir aparaitre la machine dans l'active directory.

Configuration de l'authentification

Il faut donc configurer le fichier /etc/nsswitch.conf

PAM

account - fournit une vérification des types de service du compte utilisateur

authentication - établit la correspondance entre l'utilisateur et celui pour lequel il prétend être.

Analyse des résultats obtenus |

Objectif atteint : Les utilisateurs peuvent s'authentifier sur la machine Linux et les modifications faites au domaine sont répercutées à la machine. |

Bilan de l'activité : La création de cette salle informatique a été possible grâce à un système d'exploitation libre et en lien avec l'environnement de travail du réseau à savoir le domaine windows. Cependant, il reste encore des choses à améliorer comme le montage automatique des ressources réseau. |

Présentation de l'installation d'un firewall authentifiant avec NuFW

Par admin le jeudi, mars 12 2009, 20:17 - PTI Projets de BTS-IG

| Compte Rendu d'activité | Fiche n° 1 |

Nom et prénom : QUEVEAU Cyril |

Nature de l'activité |

Présentation de l'installation d'un firewall authentifiant avec NuFW

Contexte : Cette AP a été réalisé en cour. Mais elle est la résultante d'un besoin qui m'a été présenté lors d'un de mes stages dans un collège, en effet les enseignants et l'administration aurait souhaité que l'accès des élèves à Internet soit filtré ainsi que le réseau soit mieux protégé par la mise en place d'un pare feu. Pour répondre à ce besoin j'ai donc installer d'un système de pare-feu authentifiant sous un système Linux qui est libre et gratuit pour une sécurité accrue dans le réseau avec le projet libre Nufw lié avec divers outils d'administration rendant son paramétrage accessible aux professeurs s'occupant du réseau.

Objectifs : Installation et paramétrage du firewall authentifiant Nufw ainsi que des logiciels d'administration via son navigateur Web comme NuFace qui permet la création des règles ACL et des droits des utilisateurs sans connaissance pointue. |

Compétences mises en œuvre pour la réalisation de cette activité | |

C21 C23 C25 C31 C33 C34 C36 | Installer et configurer un micro-ordinateur Installer et configurer un dispositif de sécurité Installer un applicatif Assurer les fonctions de base de l'administration d'un réseau Assurer la sécurité d'un réseau Surveiller et optimiser le trafic sur le réseau Tester un logiciel |

Conditions de réalisation | |

Matériel :

| Logiciel :

|

Durée : 30 minutes environ | |

Contraintes et difficultés : Installation préalable de Debian d'exploitation sur le serveur et le client. | |

Sommaire

Compétences mises en œuvre pour la réalisation de cette activité 1

Description de l'activité réalisée 3

Présentation du pare-feu authentifiant Nufw 3

Explication du fonctionnement du firewall. 4

Installation du serveur nufw avec nuauth,nuface. 5

Analyse des résultats obtenus 6

Description de l'activité réalisée |

Situation initiale :

Situation finale :

|

Outil utilisé :

|

Présentation du pare-feu authentifiant Nufw

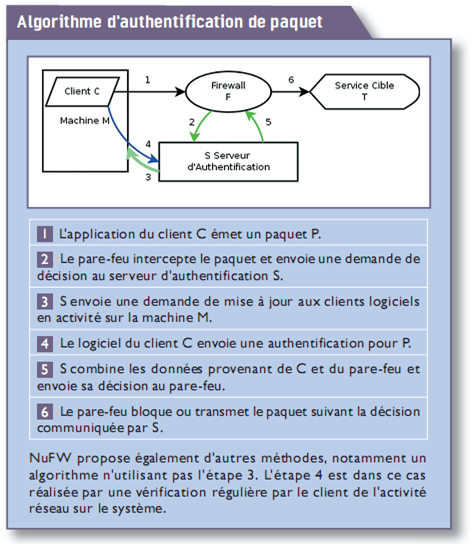

Le logiciel NuFW propose une solution d'authentification, fondée sur Netfilter, la couche de filtrage IP du noyau Linux. Avec NuFW, chaque utilisateur doit démontrer son identité à chaque initialisation de connexion ( pas TCP mais plutôt conntrack de netfilter. Le Conntrack étend la « connexion » aux protocoles non connectés, tels UDP ou ICMP . Une fois l'identité de l'utilisateur établie, le paquet est ensuite filtré, selon les droits associés à l'utilisateur. Si ce premier paquet est accepté, alors les autres paquets appartenant à la même connexion sont gérés par le système de suivi d'état de Netfilter.

Il est possible grâce à nuface de pouvoir générer les règles netfilter qui vont permettre la mise en place d'une politique de sécurité.

NuFW dispose de modules de surveillance qui journalisent les événements principaux de l'activité du réseau en indiquant quels sont les utilisateurs à l'origine des flux : ouverture de connexion, établissement de connexion, fermeture de connexion, paquets bloqués par le système, etc. Le module de logs que j'ai choisi pour sa compatibilité avec nulog est MySQL.

Par ailleurs, Nulog est une interface en python pour l'affichage des logs de connexion de nufw stocké dans une base mysql.

Explication du fonctionnement du firewall.

Le démon nufw est très léger et tourne sur la même machine que le filtre de paquets (Netfilter). Il dialogue avec Netfilter au moyen d'une librairie, il reçoit des données au sujet des paquets à authentifier, dialogue avec le démon nuauth et renvoie la décision à Netfilter. Nuauth est un démon multithreadé, qui réalise le coeur des opérations d'authentification : il dialogue avec les clients pour associer à chaque flux un utilisateur, authentifie les utilisateurs auprès d'un annuaire ou dans notre cas un simple fichier qui contient les utilisateurs sous forme de liste et vérifie également leurs droits au moyen des ACL qui sont stockés dans le serveur LDAP. C'est également le deamon nuauth grâce à un module qui est chargé de la journalisation des évènements.

Installation du serveur nufw avec nuauth,nuface.

Ha notez que toutes les opérations sont scripte

- Dans un premier temps, nous allons ajouter les dépôts nécessaires à l'installation des logiciels pronevant de Inl.

-Ensuite ajout et paramétrage (clé gpg) de l'utilitaire d'installation de paquet du système Debian apt .

-Installation des différents logiciels nécessaires (voir script).

- Configuration de nufw :

-copie des certificats et modification des droits sur la clé privée de nuauth .

-chargement des modules nfnetlink.

- Configuration de apache2

-chargement du mode ssl pour l'encryption des données de nuface.

-génération des clés.

-mise en place du site virtuel nuface déjà paramétré.

-génération des htaccess de apache2 pour nuface.

- Configuration et mise en place de nuface

-génération du desc.xml indispensable a nuface c'est le fichier de définition des interfaces présentes.

-Paramétrage du serveur ldap avec des fichiers de configuration automatiques.

-Paramétrage de sudo.

-Paramétrage du nupyf.conf pour les paramètres de connexion au serveur ldap.

Analyse des résultats obtenus |

Objectif atteint : Les utilisateurs peuvent s'authentifier sur le firewall de n'importe quelle machine du réseau, le système fait parfaitement le lien entre le compte de l'utilisateur et les droits qui lui sont appliqués. |

Bilan de l'activité : ce projet répond aux attentes de ce collège, tant sur le plan de la sécurité que sur le plan de l'administration qui se doit d'être facile a prendre en main. Se pare-feu authentifiant sera par ailleurs intégrée dans tous les collèges et les écoles publiques sur les serveurs SLIS . D'un point de vue personnel, la réalisation de ce projet n'a permis d'apprendre beaucoup de choses sur Linux, mais aussi sur le fonctionnement et le paramétrage d'un annuaire LDAP et du serveur Web apache. Il reste cependant des choses à faire comme le stockage des utilisateurs dans un active directory de serveur Windows grâce par exemple au module PAM/LDAP |

lundi, février 9 2009

Migration serveur Impression sous 2003 serveur

Par admin le lundi, février 9 2009, 21:55 - Windows

je vais vous présentez une méthode de migration d'imprimantes d'un windows serveur 2003 sur un autre serveur windows 2003 R2 et vous aller voir que cela a toute son importance ainssi que la repercution de ce changement sur les postes clients!

Introduction

Contexte

Sous 2003 serveur il n'y a pas d'outils permettant l'export ou l'import d'imprimantes, ports, pilotes d'impression a partir du moment où partagez une imprimante afin de la rendre accessible, ce serveur devient automatiquement un serveur d'impression, ce rôle lui est ajouté sans aucune configuration. Malheureusement, il n'existe pas de console vous permettant de gérer vos différentes imprimantes de manière centralisée et encore mois de gérer vos différents serveurs d'impressions.

Un nouveau composant logiciel enfichable apparaît dans Windows Server 2003 R2 il s'agît de la console : "Print Management". Ceci offre une interface pour effectuer les tâches administratives pour tous les serveurs d'impression présent dans le réseau sous windows serveur 2003 ancienne version comprise et 2008.

Grâce à cette nouvelle console, on peut, surveiller et administrer toutes les imprimantes. Vous aurez également une vue en temps réel de l'état de vos imprimantes et de vos serveurs d'impressions ainsi que la possibilité de configurer une alerte par email et d'exécuter un script quand il survient un problème sur l'une des imprimantes.

la migration du serveur d'impression est un besoin dans la mesure ou l'on va proceder a l'arret du serveur

Migration au niveau des serveurs.

Sur l'ancien serveur on devra donc utiliser un petit utilitaire Printbrm.exe pour exporter les files d’attente d’impression, les paramètres d’imprimante, les ports d’imprimante et les moniteurs de langage, puis ensuite les importer sur l'autre serveur d’impression.

on va lancer l'outil sur le serveur a sauvegarder pour l'exportation des imprimantes de leurs configurations des pilotes et leurs ports celui-ci va faire une sauvegarde dans un fichier .cab ou il compresse tous les drivers et les configurations:

il suffit alors de restaurer l'archive avec le même logiciel sur le nouveau serveur.

Quelques option suplémentaires sont alors a prendre en compte

les imprimantes avec leurs ports et tous les pilotes d'impressions sont alors migrer sur le nouveaux serveur windows 2003 serveur R2 attention quand même aux ports au format LPR qui ont du mal a passer d'un serveur sur l'autre il m'a fallu les refaire a la main pour des photocopieurs.

Migration au niveau des utilisateurs.

Contexte

Chaque utilisateurs a ses imprimantes de monter sur sa session il faut donc changer le serveur d'impression sans changer leurs imprimantes, le fait de passer derrières chaque utilisateurs pour lui changer n'est pas envisageable ! il faut donc utiliser le script de connexion avec un utilitaire très pratique pour changer les imprimantes monter de serveur d'impression.

Technique de migration:

tout d'abord ajouter une ligne au script de lancement de la session on pourrait aussi tout aussi bien lancer cet utilitaire a partir d'une GPO pour une gestion plu localiser dans l'active directory :

'configuration des imprimantes 'cette ligne sert a copier deux fichiers dans le systeme32 sur la station indispensable au fonctionnement de l'outil il faut etre en administrateur c'est pourquoi j'utilise runasspc. WshShell.Run "\\srvtalmont\travail$\runasspc.exe /cryptfile:""\\srvtalmont\travail$\imprimantes\copydll.spc"" /quiet" 'cette ligne lance l'outil dont je détaillerait après l'utilisation. WshShell.run "\\srv\script$\imprimantes\MigrImp.exe"

l'outil est développer par http://www.dipisoft.com

et disponible ici

ce logiciel lancer en début de session permet d'effectuer des taches simple telle que connexion d'une nouvelle imprimante, déconnexion d'une imprimante existante, remplacement d'une imprimante par une autre et déclaration d'une imprimante par défaut.

IL suffit alors de partager uniquement l'exécutable et les deux fichiers dll a copier sur le serveur d'impression en lecture et exécution mais aussi un dossier en écriture pour les utilisateurs éventuel pour le ramassage des logs de la migration sur les profils.

L'utilitaire s'appuie sur un fichier texte qui lui donne les actions a effectuer.

Le fichier migrimp.txt peut contenir une opération par ligne. C'est le premier caractère de chaque ligne qui spécifie le traitement à effectuer : "+" pour connecter une imprimante, "-" pour déconnecter une imprimante, "*" pour remplacer une imprimante par une autre et "=" pour déclarer un imprimante par défaut. Il est possible d'ajouter des commentaire ";".

Syntaxe du fichier script :

-\\serveur\imprimante ; désinstalle l'imprimante réseau spécifiée -\\serveur* ; désinstalle toutes les imprimantes du serveur spécifié +\\serveur\imprimante ; installe l'imprimante réseau spécifiée *\\serveur1\imprimante1,\\serveur2\imprimante2 ; remplace une imprimante réseau spécifiée par une autre *\\serveur1*,\\serveur2* ; remplace toutes les imprimantes du serveur1 installées sur le poste par celles du même nom du serveur2 =\\serveur\imprimante ; déclare par défaut une imprimante réseau =imprimante ; déclare par défaut l'imprimante locale

j'ai donc utiliser le mode cacher pour que l'opération soit totalement transparente

Mode=M

J'ai aussi décider de logger le changement des imprimantes sur les utilisateur pour suivre l'avancement de la migration:

Log=\\srv\script$\imprimantes\logs\%username%.log

et j'ai ajouter les opération que l'outil devra effectuer changement de serveur d'impression:

*\\srvmairie\*,\\srvtalmont\*

*\\srvmairie.talmont.local\*,\\srvtalmont\*

lundi, janvier 5 2009

Script connexion VBS

Par admin le lundi, janvier 5 2009, 11:09 - Windows

voici un exemple de script VBS de logon

Set objShell = CreateObject("Shell.Application") Set net = CreateObject("WScript.Network") Set WshShell = WScript.CreateObject("WScript.Shell") Set fso = CreateObject("Scripting.FileSystemObject") Dim WshShell , NbB Dim groupe , Lecteur , URL Username= net.UserName On Error Resume Next ' champs a remseigner groupe = "nom groupe" WshShell.Run "Cmd /c net time \\srvtalmont /set /y" 'suppression des lecteurs réseau qui n'aurais pas disparu If fso.folderexists("U:\")=True Then WshShell.Run "Cmd /c NET USE * /DELETE /YES" end if If fso.FileExists("C:\Program Files\CCleaner\CCleaner.exe")=False Then WshShell.Run "\\srv\travail$\runasspc.exe /cryptfile:""\\srv\travail$\crypt.spc"" /quiet" Else WshShell.Run "C:\Progra~1\CCleaner\CCleaner.exe /AUTO" End if 'Fenetre popup passibilité d'affiche un message NbB = 0 NbB = WshShell.Popup( "Connexion en cour" & chr(13) & "Utilisateur :" & Username & chr(13) & " ", 5 , "Bienvenue") 'ligne pour connecter des imprimantes : 'net.AddWindowsPrinterConnection "\\srv\Brother HL-5140 series" 'mappage des paratages réseau sur le poste de travail Mappage "U:", "\\srv\Utilisateurs$\" + Username Mappage "F:", "\\srv\travail" Mappage "G:", "\\srv\groupes\" + groupe 'renomge du partage personnel If fso.folderexists("U:\")=True Then strDriveLetter = "U:" objShell.NameSpace(strDriveLetter).Self.Name = "Dossier personnel de ¨\_" & Username & "_/¨" end if If fso.folderexists("M:\")=True Then strDriveLetter = "M:" objShell.NameSpace(strDriveLetter).Self.Name = "Dossier Commun Mairie" end if Sub Mappage( Lecteur , URL ) Dim onet net.MapNetworkDrive Lecteur, URL End Sub Sub Include(sInstFile) On Error Resume Next Dim oFSO, f, s Set oFSO = CreateObject("Scripting.FileSystemObject") If oFSO.FileExists(sInstFile) Then Set f = oFSO.OpenTextFile(sInstFile) s = f.ReadAll f.Close ExecuteGlobal s End If Set oFSO = Nothing Set f = Nothing End Sub Include("\\srvtalmont\NETLOGON\lecteurs\" & username & ".txt") WSCript.Quit

dimanche, décembre 7 2008

NuFw

Par admin le dimanche, décembre 7 2008, 12:49 - Linux

NuFW - Le pare-feu authentifiant

NuFW ajoute la notion d’utilisateurs aux règles de filtrage. Le projet s’appuie sur Netfilter, la couche pare-feu du noyau Linux, et constitue un système de gestion d’identité au niveau des couches réseaux.

NuFW peut :!!!!

- - Authentifier toutes les connexions qui passent à travers votre passerelle ou simplement un sous-ensemble déterminé (utilisation d’iptables pour sélectionner les connexions à authentifier).

- - Réaliser du routage, de la qualité de service, des statistiques basés sur les utilisateurs et non plus simplement sur les IPs.

- - Filtrer les paquets avec des critères tels que l’application ou l’OS utilisés par les utilisateurs.

- - Être à la base d’une solution simple et sécurisée d’authentification unique.

Nuface est une interface web de gestion pour pare-feu netfilter et NuFW.

# Préparation de l'outil APT

echo "ajout et paramétrage des dépôts inl" echo "deb http://packages.inl.fr/ stable/" >>/etc/apt/sources.list wget 'http://packages.inl.fr/public_key.asc' cat public_key.asc | apt-key add - apt-get update

# Installation de nuface et NuFw, Nuauth

Voici un script en Bash que j'ai creer affin de remplir cette tache:

# nufw et nuauth apt-get install --assume-yes nufw nuauth nuauth-log-mysql #Dépendance nuface2 apt-get install --assume-yes apache2 iproute php5 libapache2-mod-php5 python gettext python-ipy python-ldap python-lxml slapd python-psyco #Nuface2 apt-get install --assume-yes nuface echo -n "retourner sur le menu? " read retour if [ "$retour" = "O" ]; then sh menu.sh fi exit

# Configuration de NuFw

echo "copie des certifica" cp /etc/nufw/certs/nufw-* /etc/nufw/ echo "ajout des lignes dans iptables" # iptables -A OUTPUT -o lo -p tcp --dport 22 -m state --state NEW --syn -j NFQUEUE ; # iptables -A OUTPUT -m state --state ESTABLISHED,RELATED -j ACCEPT ; echo "lancement du service nufw" modprobe nfnetlink ; modprobe nfnetlink_queue ; echo "modification des droit sur la clé prive" chmod 400 /etc/nufw/certs/nuauth-key.pem echo " copie du nuauth.conf" cp nuauth.conf /etc/nufw/ echo "lancement" /etc/init.d/nufw restart; /etc/init.d/nuauth restart ; echo -n "retourner sur le menu? " read retour if [ "$retour" = "O" ]; then sh menu.sh fi exit

Configuration de Nuface#

pour le bon fonctionnement de nuface les regles entrer par l'interface sont stocker dans une base LDAP

il faut donc un schéma ldif.

dn: dc=btsig,dc=fr objectClass: top objectClass: dcObject objectClass: organization o: btsig.fr dc: btsig dn: cn=admin,dc=btsig,dc=fr objectClass: simpleSecurityObject objectClass: organizationalRole cn: admin description: LDAP administrator userPassword: {crypt} dn: ou=Users,dc=btsig,dc=fr objectClass: organizationalUnit ou: Users dn: ou=acls,dc=btsig,dc=fr objectClass: organizationalUnit ou: acls dn: uid=nufw,ou=Users,dc=btsig,dc=fr objectClass: posixAccount objectClass: top objectClass: inetOrgPerson gidNumber: 0 uid: nufw givenName: nufw initials: N sn: deamond displayName: nufw homeDirectory: /root uidNumber: 29633 cn: nufw userPassword: {CRYPT}$1$3WyZS8Yw$WSfd4g7.n.K9YQvr/u0Je/ dn: uid=nuauth,ou=Users,dc=btsig,dc=fr objectClass: posixAccount objectClass: top objectClass: inetOrgPerson gidNumber: 0 givenName: nuauth initials: N sn: deamond displayName: nuauth uid: nuauth homeDirectory: /root uidNumber: 27729 cn: nuauth userPassword: {CRYPT}$1$7P9Iu2nP$QhO6M5v7T7rSi2WinWWBN0

echo "configuration apache et ssl" rm /etc/apache2/sites-enabled/* ln -s /etc/apache2/mods-available/ssl.conf /etc/apache2/mods-enabled/ssl.conf ; ln -s /etc/apache2/mods-available/ssl.load /etc/apache2/mods-enabled/ssl.load echo "Listen 443" >> /etc/apache2/ports.conf echo "generation de la clef " openssl req $@ -new -x509 -days 365 -nodes -out /etc/apache2/apache.pem -keyout /etc/apache2/apache.pem ; chmod 600 /etc/apache2/apache.pem ; mkdir /etc/apache2/ssl cp /etc/apache2/apache.pem /etc/apache2/ssl/apache.pem cp nuface /etc/apache2/sites-available/ ; ln -s /etc/apache2/sites-available/nuface /etc/apache2/sites-enabled/nuface ; echo "creation de l'utilisateur habiliter a se connecter a nuface" echo -n " entrer le nom de l'utilisateur" read user echo -n "entrer son mot de pass" read pass htpasswd -cmb /etc/apache2/apache_users $user $pass htpasswd -cmb /etc/apache2/ssl/apache_users $user $pass /etc/init.d/apache2 restart ; echo "generation du desc.xml" rm /var/lib/nuface/desc.xml gendesc -o /var/lib/nuface/desc.xml cp acls.schema /etc/ldap/schema cp slapd.conf /etc/ldap /etc/init.d/slapd stop # ajout du schema ldif dans la base vous devez posséder le fichier dans le même répertoire ! slapadd < base.ldif /etc/init.d/slapd start echo "sldap est configurer" echo "ajout des lignes dans sudo" echo "Cmnd_Alias NETWORK_SCRIPTS = /etc/init.d/init-firewall" >>/etc/sudoers echo 'Defaults:www-data !authenticate' >>/etc/sudoers echo "www-data "$(hostname)"=NETWORK_SCRIPTS " >>/etc/sudoers echo -n "retourner sur le menu? " read retour if [ "$retour" = "O" ]; then sh menu.sh fi exit

J'ai aussi creer un menu pour lancer plus facilement les scripts.

clear echo "###############################################################" echo "# MENU #" echo "###############################################################" echo "" echo "1) configuration de l'outil apt " echo "2) installation des dependances et logiciel " echo "3) configuration nufw " echo "4) configuration nuface " echo "5) configuration de nulog" echo "6) génération du desc.xml" echo "7) Quitter " echo echo -n "Votre Choix : " read choix case $choix in "1") sh ajout-ligne-apt.sh ;; "2") sh install.sh ;; "3") sh conf-nufw.sh ;; "4") sh conf-nuface.sh ;; "5") sh conf-nulog.sh ;; "6") sh desc.sh ;; "7") clear && echo "Au revoir" && exit ;; *) echo "Veuillez saisir un chiffre entre 1 et 5" && read var && sh menu.sh ;; esac

Les fichiers présent ci-dessous doivent être mis dans le même dossier que les scripts ! pour que ceux-ci puissent les copier !

Toucan -- sauvegarde-Synchronisation

Par admin le dimanche, décembre 7 2008, 12:14 - Sauvegardes

Derrière ce drôle de nom d'oiseau se cache une solution de sauvegarde avancée, portable et gratuite. Simple d'utilisation, il vous suffira de créer vos tâches et sélectionner un des cinq modes de synchronisation en fonction de vos besoins :

Copie uniquement, Mise à jour, Miroir (Copie), Miroir (Mise à jour), Égalisation entre source et destination.

Voir lien de l'éditeur: http://portableapps.com/apps/utilities/toucan

possibilité de l'installer directement sur une cle USB ou un disque Dur étant donnée que c'est une application portable ou bien sur disque dur.

mercredi, décembre 3 2008

Intergration d'une machine Ubuntu dans un domaine Windows

Par admin le mercredi, décembre 3 2008, 21:34 - Ubuntu

A l'occasion d'un projet que j'ai eu a effectuer, j'ai du intergrer une machine sous linux dans un domaine avec environnement Active Directory.

J'ai creer le script ci-dessous pour l'intergration dans un domaine Active Directory.

il se sert de zenity qui permet d'afficher des boîtes de dialogue depuis des scripts shell.

Ce script est un essai il n'est pas terminer ! il contient des bugs surtout au niveau de l'affichage des questions posé par les utilitaires utilisé dans le script.

Dependances:

- Zenity

Bugs

- Insertion des mot de passe de l'administrateur du domaine dans kinit

#!/bin/bash faire_une_pause() { zenity --question --text="Voulez-vous continuer ?" case $? in 0) echo "good";; 1) exit 1;; esac } question () { if zenity --entry --title="renseignement" --text="$1" then echo "" else zenity --entry --title="renseignement" --text="$1" fi } information () { zenity --info --text="$texte" } #echo "USAGE : "$0" ServeurNTP Domaine" ( echo "# Serveur NTP (Network Time Protocol)" echo "10";sleep 5 SERVEUR_NTP=`question "entrer l'ip du serveur de temps"` mv /etc/default/ntpdate /etc/default/ntpdate.bak sed -e "s/^\(NTPSERVERS=\"\).*\(\"\)/\1"$SERVEUR_NTP"\2/" /etc/default/ntpdate.bak > /etc/default/ntpdate echo "# Mise en place d'un nom de domaine pleinement qualifié" echo "20";sleep 5 faire_une_pause domaine=`question "Entrer le domaine (avec le .)"` mv /etc/hosts /etc/hosts.bak sed -e "s/^\(127\.0\.0\.1\s\).*$/\1\t"`hostname`"."$domaine"\t"`hostname`"/" /etc/hosts.bak > /etc/hosts echo "# Installation des programmes nécessaires" echo "30";sleep 5 echo " "$domaine" "$domaine" " > krb5 apt-get -y install krb5-user < krb5 echo "# Intégration de la machine au domaine Active Directory" faire_une_pause echo "# Configuration de l'authentification" mv /etc/krb5.conf /etc/krb5.conf.bak DOMAINE=`echo $domaine | tr '[:lower:]' '[:upper:]'` DOMAINE_court=`echo "$DOMAINE" | awk -F "." '{ $2 = "" ; print $0 }'` NOM_CONTROLEUR=`question "entrer le nom du controleur de domaine"` echo " [logging] default = FILE10000:/var/log/krb5lib.log [libdefaults] ticket_lifetime = 24000 default_realm = "$DOMAINE" default_tkt_enctypes = des3-hmac-sha1 des-cbc-crc des-cbc-md5 aes256-cts arcfour-hmac-md5 default_tgs_enctypes = des3-hmac-sha1 des-cbc-crc des-cbc-md5 aes256-cts arcfour-hmac-md5 [realms] "$DOMAINE" = { kdc = "$NOM_CONTROLEUR"."$domaine" admin_server = "$NOM_CONTROLEUR"."$domaine" default_domain = "$DOMAINE" } [domain_realm] ."$domaine" = "$DOMAINE" "$domaine" = "$DOMAINE" " > /etc/krb5.conf echo "# Tests de la configuration" echo "30";sleep 5 faire_une_pause utilisateur=`question "Taper un login present dans le domaine"` motdepasse=`question "Entrer le mot de passe du login"` faire_une_pause texte="voir la fenetre shell pour taper le mot de passe" information kinit "$utilisateur" zenity --info --text="`klist`" faire_une_pause echo "#Installation et configuration de Samba et WinBind" echo "40";sleep 5 faire_une_pause apt-get -y install samba winbind mv /etc/samba/smb.conf /etc/samba/smb.conf.bak echo " [global] security = ads realm = "$DOMAINE" password server = "$NOM_CONTROLEUR"."$domaine" workgroup = "$DOMAINE_court" winbind separator = + idmap uid = 10000-29999 idmap gid = 10000-29999 winbind enum users = yes winbind enum groups = yes winbind use default domain = yes template homedir = /home/%D/%U template shell = /bin/bash client use spnego = yes # empêche le client de devenir maitre explorateur domain master = no local master = no preferred master = no os level = 0 " > /etc/samba/smb.conf sudo mkdir /home/$domaine sudo chmod 777 /home/$domaine /etc/init.d/samba restart /etc/init.d/winbind restart echo "# Intergration de `hostname` dans le domaine" echo "50";sleep 5 faire_une_pause texte="voir la fenetre shell pour taper le mot de passe" information zenity --info --text="`net join -U $utilisateur -S $NOM_CONTROLEUR`" zenity --info --text=`hostname`" fait maintenant parti du domaine Windows 2003 : "$DOMAINE" !" /etc/init.d/winbind restart echo "# Configuration de l'authentification" echo "60";sleep 5 faire_une_pause mv /etc/nsswitch.conf /etc/nsswitch.conf.bak echo " passwd: compat winbind group: compat winbind shadow: compat hosts: files dns wins networks: files protocols: db files services: db files ethers: db files rpc: db files netgroup: nis " > /etc/nsswitch.conf echo "# Configuration de PAM" echo "70";sleep 5 faire_une_pause mv /etc/pam.d/common-account /etc/pam.d/common-account.bak echo " account sufficient pam_winbind.so account sufficient pam_unix.so " > /etc/pam.d/common-account mv /etc/pam.d/common-auth /etc/pam.d/common-auth.bak echo " auth sufficient pam_winbind.so auth sufficient pam_unix.so nullok_secure use_first_pass " > /etc/pam.d/common-auth #mv /etc/pam.d/common-password /etc/pam.d/common-password.bak #echo " #password required pam_unix.so nullok obscure min=4 max=50 md5 #" > /etc/pam.d/common-password mv /etc/pam.d/common-session /etc/pam.d/common-session.bak echo " session required pam_unix.so session required pam_mkhomedir.so umask=0022 skel=/etc/skel " > /etc/pam.d/common-session mv /etc/pam.d/sudo /etc/pam.d/sudo.bak echo " auth sufficient pam_winbind.so auth required pam_unix.so use_first_pass " > /etc/pam.d/sudo echo "# Teste de connexion diverse" echo "80";sleep 5 faire_une_pause sudo /etc/init.d/samba restart sudo /etc/init.d/winbind restart echo "# Listes des utilisateurs :" faire_une_pause texte=`wbinfo -u` information echo "# Listes des groupes :" faire_une_pause texte=`wbinfo -g` information echo "# Tests du module nsswitch..." faire_une_pause sudo getent passwd texte=`getent group` information echo "100";sleep 5 echo "# Redémarrage (à cause de certains services)" faire_une_pause sudo reboot ) |zenity --progress \ --title="Mise à jour des journaux système" \ --text="Analyse des journaux de mail..." \ --percentage=0 if [ "$?" = -1 ] ; then zenity --error \ --text="Mise à jour annulée." fi

syntaxehl

Par admin le mercredi, décembre 3 2008, 20:50 - Généralités

Je vais me servir de ce plugin pour la coloration syntaxique de codes sources plubliés dans un billet.

Utilisation:

Liens Utiles:

http://plugins.code-web.org/plugin/syntaxehl/>

Création de mon blog !

Par admin le mercredi, décembre 3 2008, 19:20 - Généralités

Bienvenu sur mon site ! J'ai crée celui-ci pour mettre ne ligne pour moi comme pour d'autres personne des tutoriels et des astuces ainssi que des scripts fait main facilitant l'administration d'un réseau informatique.